各位好,我是飛飛,好久不見,又在一年一度的鐵人賽與各位相見,今年一樣也是有許多內容想分享與設計,但最終選擇:資安這條路:系統化養成紫隊提升企業防禦能力的主題。

目前在台灣尚未有法律、規範可以遵循紫隊相關的內容,因此本系列的內容將結合網路資源、個人經驗來整理、總結、設計紫隊相關的內容,若有引用相關網路資源的內容時,將於文章後附上引用來源。

若有相關經驗的讀者也歡迎於留言區分享相關的知識內容,一起讓台灣相關的資安資源更豐富。

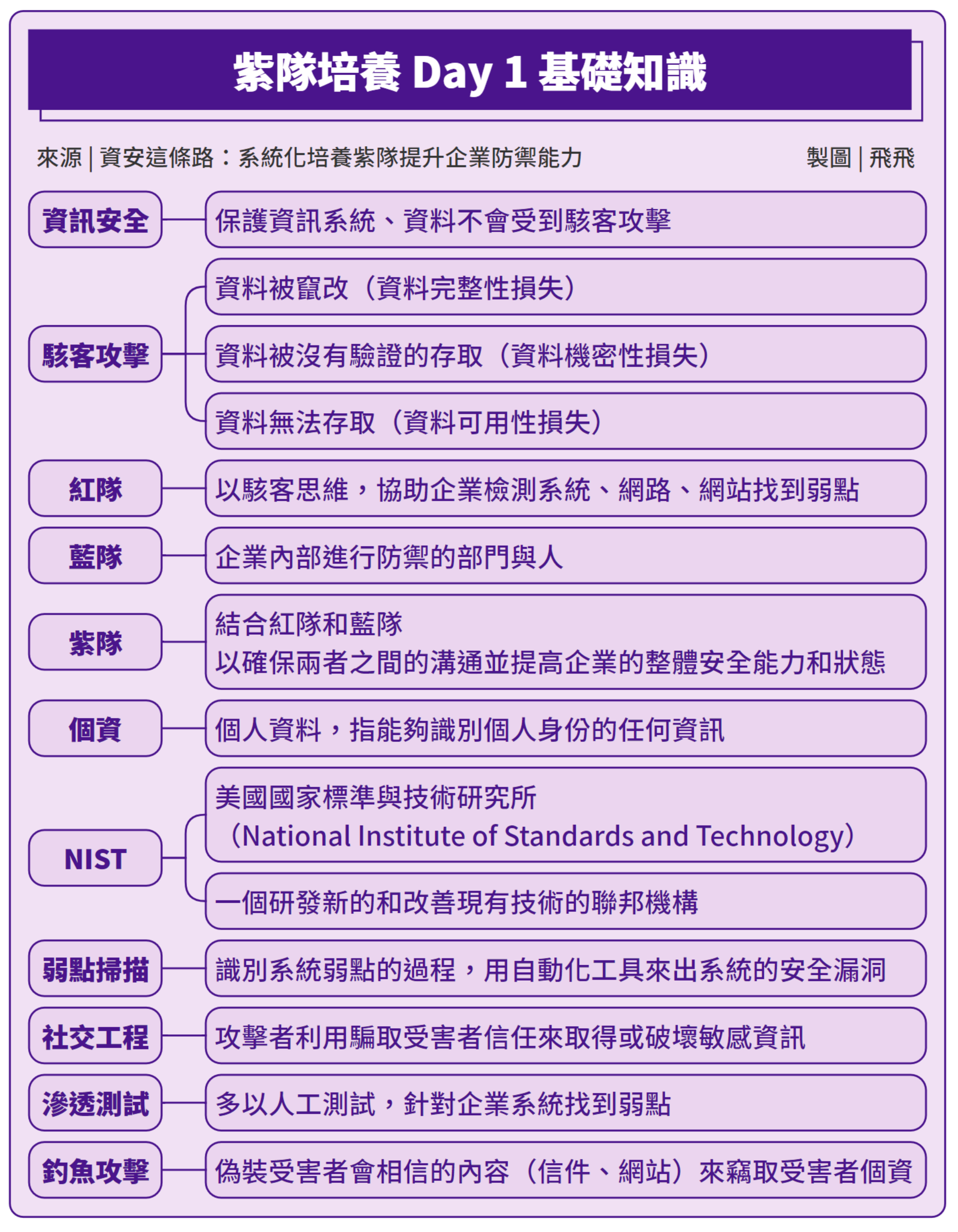

為了避免新手對於名詞上的不足,因此整理一個區塊,先讓新手了解資訊安全中的定義,也希望能讓新手更好地理解文章內容,若有其他名詞不懂也歡迎於文章底下留言:

利用簡單的例子讓大家了解紅隊、藍隊和紫隊之間的不同。

每一個人的家,就好像古世紀的城堡,而城堡內部有珍藏的寶藏。

寶藏指你的個人資料(個資)、企業的商業機密(財務報表、客戶名單)、工廠的機器參數。

想像你的家是一間有寶藏的城堡,而這寶藏就代表你重要的個資、資料或者企業的商業機密。

目前有主要幾個角色:

在資訊安全的領域中,很多研究人員與企業都希望從駭客攻擊手法學習並且了解駭客的攻擊思路,到衍生的模擬駭客的攻擊。

好心的小偷,也就是紅隊:針對企業,模擬駭客攻擊手法,並且找到弱點,並提供一份報告,告知企業弱點所在以及建議如何修復。

城堡的守衛,也就是藍隊:企業內部中的資訊部門與資安部門,針對紅隊的攻擊衍生的防禦措施,甚至是監控、監測攻擊來源。

城堡的策略家,也就是紫隊是一個結合了紅隊和藍隊能力的策略性組織或方法,甚至希望可以確保紅隊與藍隊之間的溝通橋樑,兩者結合之後,可以更好評估與提高企業的整體安全能力與狀態。

實務中企業想要加強資訊安全,其實會面臨很大的目標衝突,舉例來說,企業請紅隊,而紅隊成員多半是委外請資安公司的團隊成員來協助企業確認可能存在的弱點。

而紅隊的目標:希望可以找到越多的漏洞越好。

而企業本身的藍隊,多半都是自身公司的資訊部門、資安部門,這些角色則是希望公司弱點越少越好,因此很容易站在紅隊的對立面。

基於紅隊提供的服務,如弱點掃描、滲透測試、紅隊演練、BAS、漏洞挖掘等服務內容,此時紅隊的建議修復方式、防禦方式,會讓藍隊因自身的防禦策略與營運考量中窒礙難行,因此需要有協調雙方的角色。

所以紫隊的角色誕生,藉由協調與安排,除了有效將紅隊與藍隊的價值提高,更多的是希望企業的安全能有效提升。

由上述內容中知道紫隊介於紅隊與藍隊之間,因此本篇文章旨向入門讓成員既有紅隊攻擊知識也具備藍隊的相關技能,具備「知道攻擊,做到有效防禦,最後加強管理」的能力。

將在每一次的攻擊流程撰寫對應的防禦方式,也提供可能的管理方法。

安排 RSA Conference 2023 中由 Jorge Orchilles 所提出的 Purple Team Exercise Framework (PTEF) V3

以下評估相對應能力的簡易知識地圖,讓讀者可以更了解學習方向與目標。指標與內容也會針對 Workforce Framework for Cybersecurity (NICE Framework) https://niccs.cisa.gov/workforce-development/nice-framework 所提出的

Abilities、Knowledge、Skills、Tasks 進行對應。

在學習紅藍隊之前可以先有基礎知識與技能,可以讓自己在學習過程中少卡關。

建立藍隊思維,跳脫單純以「能用就好」的情境,於設計、開發、佈署、設定中,都加入安全的考量。

不論是針對紅隊、藍隊和紫隊的演練,都可以透過規劃、演練、從經驗中學習的流程,加強。

關於演練劇本的設計,多半都是希望能仰賴真實情境,加強攻擊思路、防禦策略以及紫隊透過雙方的合作,找到修復弱點與有效達成雙方共好的防護的方法。

由於資安手法不斷更新,因此需要持續學習和更新知識。